Устраиваем фишинг-атаки, на примере @mail.ru

Просили расписать каг делать фейки и каг их рассылать, чтоб достаточно народу повелось на это. В статье описывается пример фишенг-атаки, приготовление фейков\скамов, примеры соц.инженерии, необходимый софт и тп.

Устраиваем фишинг-атаки. На примере @Mail.ru

3. Переходим к действиям.

Что нам потребуется:

Немного терпения.

Капелька мозга.

Текстовый редактор.

Анонимный мейлер с поддержкой отправки писем в html.

Теперь нам остается только отредактировать параметр action и вписать полный путь, пример action=»http://example.ru/login.php»

Открываем наш мейлер, копируем туда весь код, пишем «от кого» и «кому» тему моно выбрать типа «вам пришло скрытое письмо» и отправляем. теперь ждем пасса, запустите файл у себя в браузере, и вы поймете, что 2ой вариат фейка выглядит убедительнее.

Разумеется, вы можете видоизменять фейки, добавлять в них различные фичи, менять тексты и тп, тк это просто шаблон.

4. ФАК.

Ака часто задаваемые вопросы.

в. Я залил все на хост, решил проверить, но логина и пароля нету, что делать?

о. Скорее фсего ты забыл выставить прова на файл базы данных, проверь чтобы права были 777(0777).

в. Что за код мы вводили в login.php, почему он так работает?

о. Изучай php и тебе все будет понятно.

в. Йа отправил письмо, но почему-то он пришло в изначальном виде и хтмл теги не работают, почему?

о. Скорее всего твой мейлер не поддерживает отправки письм в html.

в. Где мне взять такой мейлер?

о. Скачать. Поиск рулед.

в. Ура, все получилось, все работает, но почему-то мне не пришли логи и пароль жертвы, почему?

о. Возможно «жертва» не такой идиот чтоб повестись на фейк, жди, если не будет результатов, пробуй другие способы.

в. А правдо, что если в письмо можно втавить хтмл теги, то йа смогу это использовать для ксс и айфреймов?

о. Нет. Теги типа iframe,

Как я попросил студентов написать фишинговые письма

– Учитель, я подобрал хороший пароль, которого не может быть в словарях.

Инь Фу Во кивнул.

– Я ввёл его в Гугле, – продолжал Сисадмин, – и убедился, что в Сети такого сочетания нет.

– Теперь есть.

Я аспирант и преподаю вирусологию в университете.

Полгода назад, перед началом осеннего семестра, мне выдали целый поток пятикурсников — 45 человек с разным опытом, интересами и жизненными позициями. Еще тогда я подумал, что это хорошая база для какого-нибудь научного эксперимента. Спустя два месяца я все придумал и попросил студентов написать фишинговые письма.

Под катом то, что из этого получилось, что им за это было, и немного аналитики о работе популярных почтовых сервисов. И сами письма, конечно.

Осторожно, много скриншотов.

Предупреждение

Не занимайтесь фишингом. Формально, это мошенничество, оно преследуется по статье 159.6 УК РФ. Лабораторные работы проводились в контролируемых условиях, письма отправлялись на предварительно подготовленные ящики, доступ к которым есть только у автора поста.

Все персонажи вымышлены, все совпадения с реальными людьми и организациями случайны. Все логотипы, товарные знаки и названия принадлежат их владельцам.

Я сразу понял, что ничего интересного из отправки писем на мою личную почту не выйдет — будет скучный спам, от которого никакой пользы и образовательной ценности. Студенты должны были понимать, зачем они это делают (спойлер: чтобы знать, как защищаться) и каким может быть подход к любому человеку.

Поэтому перед тем, как дать задание, я прочитал лекцию о целенаправленных атаках, социальной инженерии и фишинге, показал примеры и объяснил, что уязвим любой человек.

А еще в очередной раз напомнил об уголовной ответственности за мошенничество.

Драматургия

Я придумал трех персонажей. Каждый из них где-то работает, интересуется какими-то вещами и испытывает слабости. Все трое из разных городов, разного возраста и с разными жизненными ценностями (по крайней мере, я думал об этом, когда их прописывал).

Конечно, по разным причинам эти трое используют разные почтовые сервисы — от гугла, Яндекса и mail.ru. У них разные спам-фильтры, и было интересно понять, где лучше.

Пора представить персонажей.

Мазаева Ольга Венедиктовна, 53 года, бухгалтер ООО «Вектор», Воронеж. Почта на mail.ru, mazaeva1964@inbox.ru.

Не любит современные технологии. Иногда играет в «Сокровища пиратов» на подаренном сыном телефоне. Умеет нажимать кнопки в 1С, но, в целом, с компьютером на вы.

В прошлом работала финансистом в НПО «ДЖОУЛЬ». В 90-е завод выкупил западный инвестор, а штат сократили. Имеет аккаунт в «Одноклассниках», иногда ставит подругам детства пятерки с плюсом за деньги.

После семестра информатики на втором курсе теперь точно уверена, что работа сисадминов куда проще, чем ее. Конечно, весь день в танчики играть и иногда перетыкать кабели, выдернутые глупыми бухгалтерами. Мастерски обрабатывает свои селфи в Фотошопе — заменяет обои с цветочками на Мальту. Это ее первая работа, поэтому она только учится копировать документы с помощью кнопки COPY на МФУ, а не путем сканирования и печати. Владислава зарегистрирована на тринадцати сайтах знакомств, потому что ждет мужчину своей мечты, а не безвольную тряпку.

Параноик и либерал. Недавно перевез все свои данные в Диск Google, а пароли — в Google Smart Lock, потому что старый аккаунт на mail.ru, по его словам, «взломала кровавая гэбня». Помешан на страйкболе, регулярный участник турниров клуба «Sam Susam». Купил 458 игр в «Стиме», играл только в 6. Каждую неделю ходит на почту за посылками из китайских интернет-магазинов. Заказал ноут на Гирбесте и страшно этим гордится.

Естественно, просто дать описания людей и их электропочту было бы недостаточно для полноценной лабораторной работы, поэтому я сформулировал условия. Привожу их без изменений.

Условия

В отчете я попросил приложить тексты писем, полученные логины и пароли и зайчатки аналитики о том, почему письма получились именно такими. В остальном, у студентов была полная свобода творчества.

Еще я выдал студентам несколько ссылок с полезной инфой и стал ждать.

Почитаем письма

Для начала стоит сказать, что ссылки почти во всех письмах работают и ведут на сайты разной степени прожарки.

Первая пачка писем пришла через неделю. Дадим слово авторам.

Письмо Ольге Мазаевой

Создавая это письмо, мы сделали упор на заинтересованность нашего адресата игрой «Сокровища пиратов» и получении так называемых «ОК-ов» в сети «Одноклассники». Кроме того, мы учли всем известный факт, что людям нравится участвовать в различных акциях, получая при этом что-либо совершенно бесплатно.

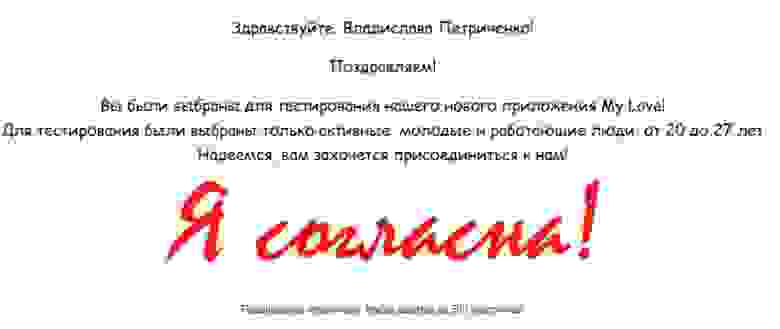

Письмо Владиславе Петриченко

Создавая письмо для данного адресата, мы использовали в качестве мнимого отправителя компанию-работодателя, использовали фирменный логотип компании, что добавило нашему адресату уверенности в «надежности» фишингового письма. Кроме того, мы опять же использовали приемы социальной инженерии, включив в свое письмо сообщение о розыгрыше, сделав призом за участие путевку на любимую нашим адресатом Мальту, добавив на фишинговый сайт счетчик уменьшающий оставшееся количество разыгрываемых призов.

Письмо Андрею Пиманову

Опираясь на данные о параноидальности адресата относительно безопасности своих данных, темой письма было решено выбрать усовершенствование системы защиты данных Google, а именно включение двухэтапной аутентификации. Однако, при создании письма возникли проблемы, сервисы Gmail, узнавая в нашем письме контент, похожий на свой, все время отправляли письмо в спам. Для решения этого вопроса нам пришлось сделать скрин составленного нами письма, вставить скрин в отправляемое письмо, и прикрепить к нему ссылку на наш фишинговый сайт.

Поругал авторов на тему отправки скриншотов, но письма засчитал.

Авторы получили зачет первыми из всего потока.

Сомнительная аналитика

По очевидным причинам, в статью не смогут войти 135 писем и их подробное описание. Также я не прикладываю ссылки на фишинговые сайты — в основном, из этических соображений.

Итак, писем было много, но надо подвести какой-то промежуточный итог. Далее о том, в какую сторону думали студенты и какие письма приходили чаще всего.

Самые примечательные — под спойлерами.

Ольга Мазаева

Бухгалтеру Ольге Мазаевой пришло 11 писем от ее любимой игры в Одноклассниках и еще 5 писем о бесплатной или почти бесплатной расстановке пятерок на фотки школьных подруг.

Еще ее пытались предупредить о разном ФНС, 1С, Сбербанк и служба безопасности Одноклассников.

Давят на больное. Как же ставить оценки, если аккаунт заблокируют? А там вся жизнь, сообщения, подруги, вот это все. Конечно, никто в официальных письмах не делает таких огромных кнопок, это, скорее, прием с сайтов по продаже Уникальных Курсов Всего На Свете. Но работает, судя по всему.

Если вы отвечаете за безопасность в своей компании, расскажите сотрудникам, что банки никогда не отправят ни одно подтверждение корпоративной финансовой информации на личную почту.

Здесь, конечно, автор перегнул с суммой перевода. Была бы она в раз в десять меньше, потенциальный вредоносный эффект мог бы быть в десять раз больше.

Никогда не занимайтесь такими вещами в реальной жизни, пожалуйста.

Как же не присоединиться к бывшим коллегам? Клик, ввод пароля, угнанный аккаунт.

Еще один пример воздействия якобы от поддержки продукта, которым человек пользуется каждый день. Никогда не качайте ничего из таких писем, а лучше позвоните ответственным за безопасность и предупредите их.

mail.ru любезно перенес это письмо в папку «Регистрации» для большей уверенности, что все хорошо. Все не хорошо. Не вводите никакие коды подтверждения операций, которых вы не делали, и стирайте такие письма.

Попробуйте новую версию продукта. Попробуйте! Попробуйте. Там новая система оценки! Не от 1 до 10, а от 1 до 12.

Дьявол в мелочах. Автор письма скопировал Мазаеву из гуглдока, поэтому шрифт не совпал. И снова — обновите ПО. Какое? Да не важно, просто обновите. К слову, по ссылке заботливо написанный студентом учебный кейлоггер.

Андрей Пиманов

Как и ожидалось, сложнее всего студентам дались письма параноидальному тестировщику Андрею. В основном, конечно, сложности были из-за спам-фильтра гуглопочты, но и сами студенты придумали здесь меньше векторов атак, чем в остальных случаях.

Андрею пришло несчетное количество писем от Steam, около десяти от Алиэкспресса и других китайских магазинов и еще парочка от Гугла. Самое вкусное, внезапно, от страйкбольного клуба «Sam Susam», см. под спойлер.

На таможне теперь нужен ИНН, поэтому письмо может и сработать. Поди разбери, что там за номер заказа, когда тебе каждую неделю приходит несколько посылок. Есть версия, что в Алиэкспрессе не такие косноязычные копирайтеры, но тут дело вкуса.

Победитель в категории «Письмо, которое вам никогда не напишет Гугл». Ссылка не спрятана, фирменной верстки нет (даже скриншотом готового письма), текст составлен наспех. Доброго времени суток!

Письмо как письмо. Гораздо веселее то, куда ведет ссылка (не вводите там ничего!).

Новогодняя распрадажа в стиме для тех, кто является и может.

Хорошее. С пакетом учредительных документов и справкой из налоговой, конечно, перегнули, но тоже похоже на обычное письмо. Здесь нет ссылки и, если не вдумываться, можно случайно отправить что-то не то.

Однозначно, мое любимое письмо. Тут все хорошо: написано человеческим языком, не пытается маскироваться под популярные сайты, а в тексте есть приятные мелочи которые выдают заботу. Мнимую, конечно. Будьте начеку!

Владислава Петриченко

Владиславу полюбили все студенты. Ей заботливо присылали ссылки на сайты знакомств, подходящих по типажу партнеров и даже промокод на фотошоп, чтобы редактировать фоточки было еще приятнее.

Выдать себя за службу безопасности вашей организации — излюбленный прием мошенников. Формальный стиль, документ во вложении. Никуда не нужно ходить, качай и смотри.

Просто очень смешное письмо, хотя, формально, методы соц.инженерии используются. Жаль, что сервис называется не «Я согласна!». Это вам бизнес-идея #9402.

Когда отправляешь фишинговые письма сразу многим людям и путаешь заголовки, а потом просишь подписать согласие, верстая письмо картинкой. Обратите внимание: если все письмо — одна большая ссылка, скорее всего, вам пишет мой студент. Можете смело удалять.

У меня только один вопрос: как авторы подбирали фотографию для письма? В отчете ни слова, а я бы даже почитал отдельный пост на эту тему.

Тут снова засветился украденный логотип Астека, но авторы другие. Тут просто все очень хорошо, главное — распробовать.

Владислава хочет на мальту, а тут такое предложение за копейки. Срочно, срочно покупать.

К тому же, сайт располагает:

Единственное письмо, которому я сначала поверил. Даже зная, что это контролируемый тестовый ящик, и что сюда не может прийти ничего от mail.ru. В последний момент поймал свою руку, которая вела мышь к ссылке. Пожалуйста, не будьте как я.

— А что там со спам-фильтрами? Они же должны фильтровать такое, правда?

Вообще, наверное, должны, но нет.

Лучше всех справился gmail — из 38 писем 13 оказались в папке «Спам». Гуглопочта фильтровала письма, «похожие на те, что мы уже заблокировали» и те, которые «содержат вещи, характерные для фишинговых писем».

На втором месте из трех Яндекс — он отфильтровал неутешительные три письма. К сожалению, Яндекс не указывает причину блокировки в интерфейсе почты.

На mail.ru в спам попало единственное письмо.

Если вспомнить, как выглядели успешные письма, я бы не назвал работу всех трех сервисов хорошей. И даже какой-никакой процент отфильтрованных писем у gmail не решает проблемы с фишингом и целенаправленными атаками. Злоумышленники могут прикинуться кем угодно и, зная о вас совсем немного, получат доступ к вашим аккаунтам.

Выводы

Считаю, что лабораторная работа удалась. После беседы студенты понимают (или делают вид, что понимают) как защищаться от фишинга и почему не нужно так делать в реальной жизни — мошенникам грозит реальный тюремный срок по статье 159.6 УК РФ. Я много раз предупредил студентов об этом на лекции и практических занятиях. Не делайте так и вы.

А всем остальным спасибо, что дочитали до конца. Не дайте себя обмануть.

Фальшивый сканер для почты

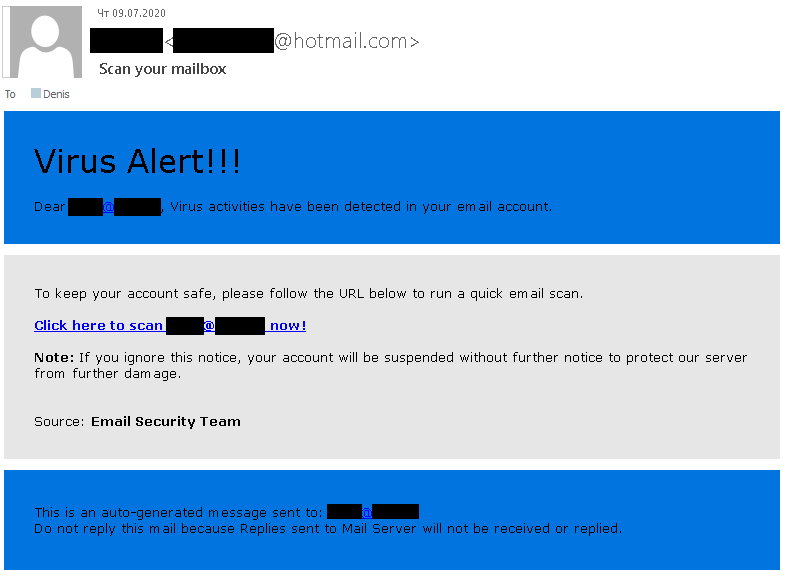

Подробный разбор попытки заманить сотрудника на фишинговый сайт, имитирующий сканер для проверки электронной почты.

Новости о заражении корпоративных сетей через электронную почту в последние годы появляются достаточно часто (как правило, в связи шифровальщиками-вымогателями). Поэтому неудивительно, что мошенники периодически пытаются воспользоваться этой темой, чтобы добыть данные для входа в корпоративную почту. Злоумышленники убеждают сотрудников компаний просканировать почтовый ящик, для чего просят ввести пароль от учетной записи.

Эта уловка нацелена на людей, которые знают о потенциальной угрозе вредоносного ПО в почте, но не до конца понимают, как с ней бороться. Мы решили, что на примере этого трюка безопасникам может быть удобно объяснять сотрудникам, что должно настораживать в таких сообщениях и на какие детали стоит обращать внимание, чтобы не стать жертвой злоумышленников.

Фишинговое письмо

В мошенническом сообщении используется одна из самых эффективных тактик злоумышленников — запугивание. Поэтому в заголовке они не просто написали Virus Alert, но и добавили три восклицательных знака. Казалось бы, мелочь, но это первое, что должно насторожить получателя. Лишние знаки препинания в рабочем письме — признак либо эмоциональности, либо непрофессионализма. Тем более они неуместны в уведомлении, которое должно четко донести информацию об угрозе.

Главный вопрос, который должен задать себе получатель такого письма: от кого оно пришло? Отправители требуют предпринять какие-то действия, а в противном случае угрожают блокировкой учетной записи. Логично предположить, что уведомление пришло либо от лица представителей IT-службы, которые занимаются поддержкой корпоративного почтового сервера, либо от имени сотрудников провайдера, предоставляющего доступ к почтовым сервисам.

Следует понимать, что в реальности ни провайдеру, ни внутренней службе не требуется содействие пользователя, чтобы просканировать содержимое его почтового ящика. Проверка проводится в автоматическом режиме на почтовом сервере. Кроме того, вирусная активность крайне редко происходит в учетной записи. Даже если кто-то прислал пользователю вирус, то для того, чтобы он активизировался, его нужно скачать и запустить. Это происходит на компьютере, а не в почтовом аккаунте.

Кроме того, в глаза бросаются еще две нестыковки. Во-первых, письмо отправлено с адреса, зарегистрированного на бесплатном сервисе Hotmail, тогда как легитимное уведомление пришло бы с адреса в домене компании или провайдера. Во-вторых, в качестве источника указывается Email Security Team. Если компания получателя пользуется услугами сторонних провайдеров почтовых услуг, то в подавляющем большинстве случаев в подписи будет указано название такого провайдера. А если почтовый сервер работает в инфраструктуре, то извещение придет либо от IT-службы, либо от ИБ-отдела. Вероятность наличия целой команды, отвечающей за безопасность почты, минимальна.

Следующее, на что нужно обратить внимание — ссылка. Большинство современных почтовых клиентов показывают URL, спрятанный под гиперссылкой. Если кто-то убеждает получателя письма перейти на сайт сканера, который расположен на постороннем домене, не принадлежащем ни вашей компании, ни почтовому провайдеру, то это наверняка фишинг.

Фишинговый сайт

Сайт злоумышленников имитирует некий онлайн-сканер для электронной почты. Для убедительности на нем размещены эмблемы множества антивирусных вендоров. В заголовке стоит название компании получателя, что уже не должно оставлять вопросов относительно того, чей это инструмент. Сайт сначала имитирует сканирование, а потом прерывает его и требует «подтвердить учетную запись для завершения». Разумеется, для этого нужно ввести пароль от учетной записи.

Чтобы убедиться, что это фишинговый сайт, для начала нужно изучить содержимое адресной строки браузера. Во-первых, как мы уже писали выше, он расположен в постороннем домене. Во-вторых, в URL наверняка содержится почтовый адрес получателя. Само по себе это нормально — идентификатор пользователя может передаваться через метку в URL. Но если у получателя возникли сомнения в легитимности сайта, то он может заменить свой адрес на произвольные символы. Главное, чтобы они имитировали почтовый адрес — содержали символ @.

Дело в том, что сайты такого типа подставляют адрес, переданный ссылкой из фишингового письма, на отображаемую страницу. В данном случае мы ради эксперимента использовали несуществующий адрес victim@yourcompany.org. Сайт поставил «yourcompany» в название сканера, адрес целиком — в название аккаунта, и начал сканировать несуществующие вложения в несуществующих письмах. Если повторить эксперимент с другим адресом, то станет очевидно, что названия вложений для каждого «сканирования» одинаковы.

Еще одна нестыковка заключается в том, что псевдосканер успешно проверяет содержимое ящика и без аутентификации. Тогда зачем ему пароль?

Как защитить сотрудников от фишинга

Мы подробно разобрали все признаки фишинга, обнаруженные как в письме, так и на сайте фальшивого сканера. Покажите этот пост сотрудникам, чтобы у них сложилось представление о том, на что следует обращать внимание. Однако это только вершина айсберга. Некоторые злоумышленники подходят к созданию фишинговых писем гораздо тщательнее, и их уловки распознать сложнее.

Поэтому мы рекомендуем периодически повышать осведомленность сотрудников о современных киберугрозах. Например, при помощи нашей платформы Kaspersky Automated Security Awareness Platform.

Кроме того, лучше использовать защитные решения, способные выявлять мошеннические письма еще на почтовом сервере, а также блокировать переходы на фишинговые сайты непосредственно на рабочих станциях. Обе задачи помогает решить Kaspersky Security для бизнеса. Кроме того, у нас есть решение, усиливающее встроенные защитные механизмы Microsoft Office 365.

Полное руководство по фишинговым атакам

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Что такое фишинг?

Простыми словами, фишинг — это тактика рассылки мошеннических электронных писем и попытка обманом заставить получателей нажать на вредоносную ссылку или скачать зараженное вложение, чтобы затем украсть их личную информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

Учитывая, что 91% киберпреступлений начинается именно с успешной фишинговой рассылки по электронной почте, эти 17 минут могут обернуться для вашей компании катастрофой.

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

(Источник)

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.